- English

- 日本語

シングルサインオン (SSO) の設定

最終更新日 2024-10-07

会社が Okta や OneLogin などの ID プロバイダー (IdP) を使用してユーザー認証を管理している場合、Fastly のシングルサインオン (SSO) 機能を有効にすることで、組織のユーザーがメールアドレスやパスワードの代わりに ID プロバイダーを使用して Fastly コントロールパネルにサインインすることを許可または義務付けることができます。 要求することができます。

ヒント

Signal Sciences のアカウントに SSO を設定することもできます。詳細については、Fastly の有効化ガイドをご覧ください。

前提条件

SSO を有効にするか、または組織のすべてのユーザーが Fastly コントロールパネルにログインする際に SSO を適用することを義務付けるには、以下の条件を満たす必要があります。

- Fastly アカウントのスーパーユーザーのロールを割り当てられている

- IdP の管理コンソールにアクセスすることができる

さらに、ご使用の IdP が以下をサポートしている必要があります。

- Security Assertion Markup Language 2.0 (SAML 2.0)

- サービスプロバイダー を起点とする (SP-Initiated) SSO

- IdP を起点とする (IdP-initiated) SSO

SSO を有効にする前に、この機能の制約事項を確認してください。

重要

Okta を IdP として使用するカスタム SAML アプリケーションを構築する場合、Okta で設定オプション「Honor Force Authentication」を有効にする必要があります。Okta Application Network で構築済みアプリケーションを使用している場合、設定は静的なままになります。この要件の詳細については、Okta の設定ドキュメントをご覧ください。

SSO を有効にする

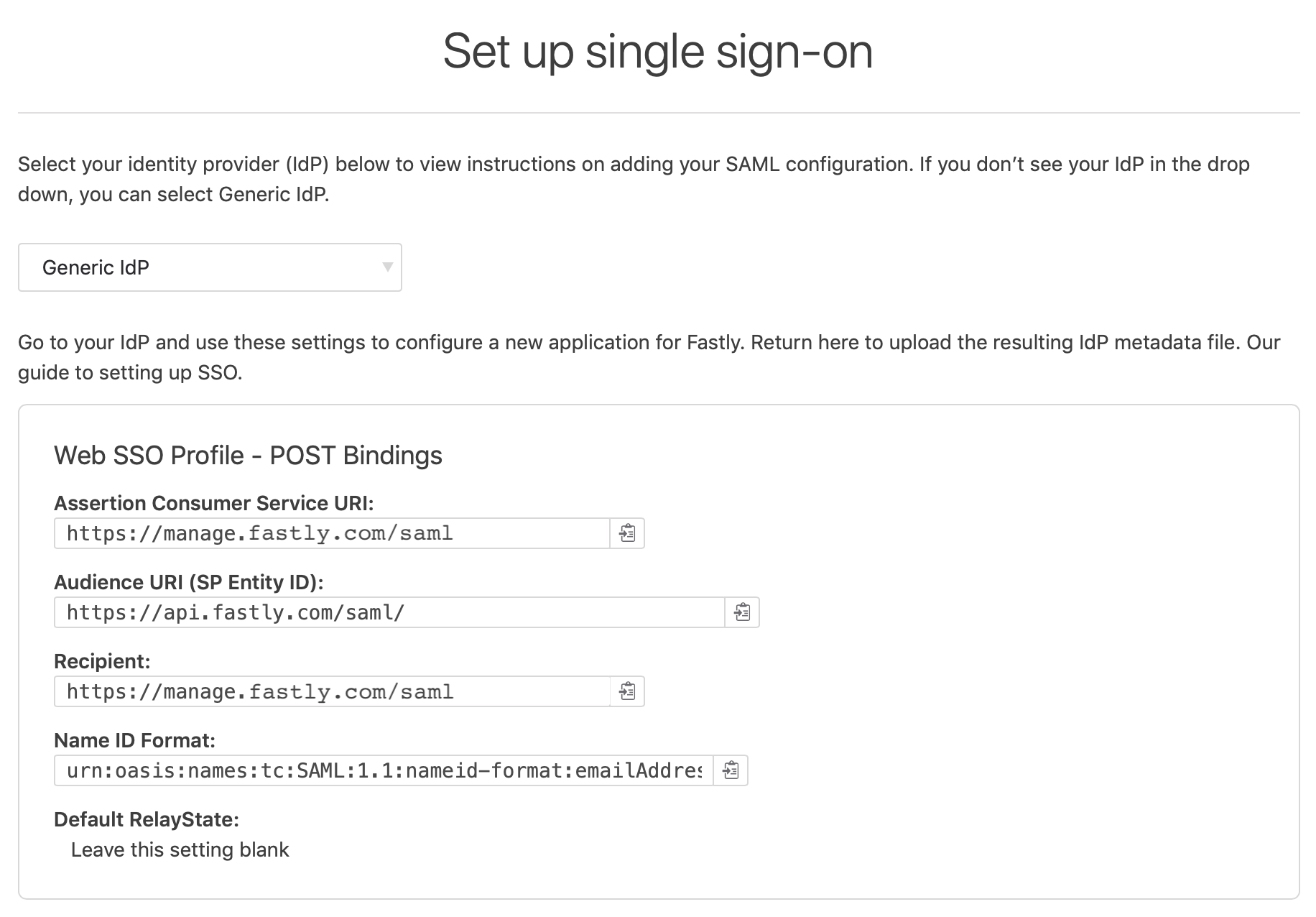

まず IdP を選択し、前提条件を考慮しながらプロバイダーの設定を構成します。Fastly コントロールパネルで使用するために、IdP の SAML 設定を含むメタデータファイルを取得する必要があります。

- Fastly コントロールパネルにログインします。

Account > Single sign-on に移動します。

Add SAML Configuration をクリックします。

Identity provider メニューから、お客様の組織が使用している IdP を選択します。

Fastly コントロールパネルに表示される設定の詳細を使用して、IdP の管理コンソールで新しい SAML 2.0 アプリケーションを作成し、そのアプリケーションを新規および既存のユーザーに割り当てます。 詳細については、ご利用の IdP のドキュメントを参照してください。

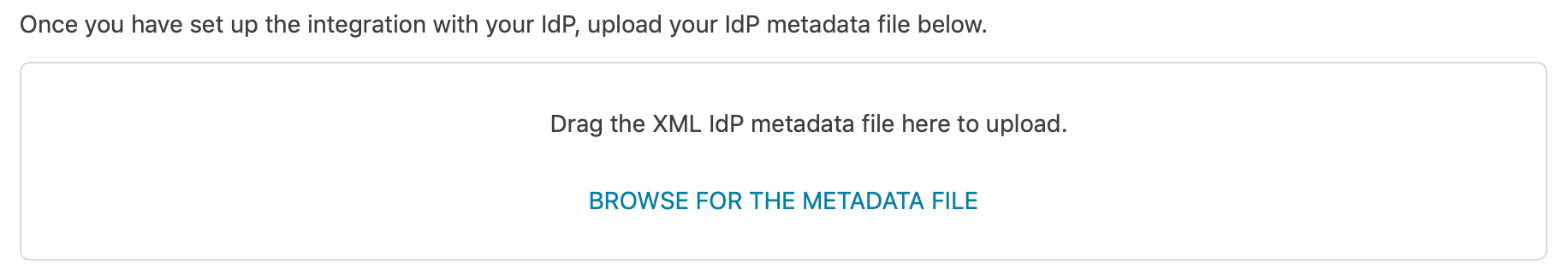

IdP で SAML 2.0 アプリケーションを作成した後、アプリケーションの SAML 設定を含む XML メタデータファイルをダウンロードします。この XML ファイルには、SAML アサーションの署名を検証するための公開証明書が含まれています。

IdP のメタデータファイルをアップロードします。ファイルを指定された場所にドラッグアンドドロップするか、ファイル選択画面を開いてファイルを選択してアップロードすることができます。

Save and Enable SSO をクリックします。

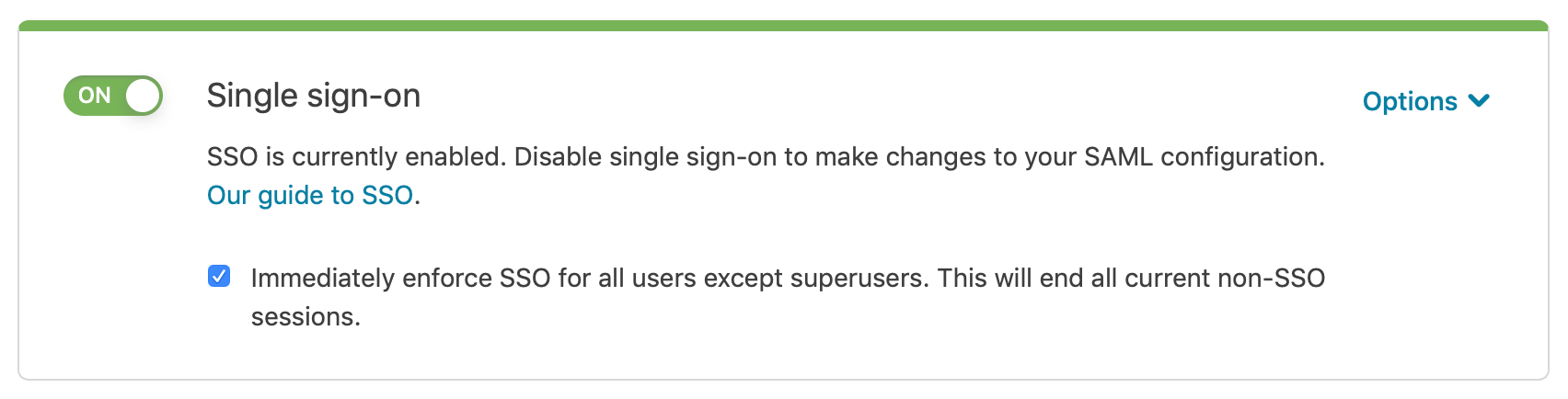

確認ウィンドウで、Save and Enable SSO をクリックします。 メタデータが保存され、SSO が有効であることが SSO セクションに表示されます。

お客様の組織で SSO を必須にする

スーパーユーザーを除く組織のユーザー全員で SSO を必須にするには、以下の手順に従ってください。

- Fastly コントロールパネルにログインします。

Account > Single sign-on に移動します。

SAML 設定スイッチの下に表示される Immediately enforce SSO のチェックボックスを選択します。

確認ウィンドウで、Start enforcing SSO をクリックします。 ユーザー、請求担当者、またはエンジニアのロールが割り当てられているユーザーの現在開いている非 SSO セッションはログアウトされ、お客様の IdP 経由で SSO を使用して再認証する必要があります。

注意

スーパーユーザーのロールに割り当てられているユーザーは、Single sign-on が有効になっているかどうかに関わらず、メールアドレスとパスワードでログインすることができます。

SSO の有効化によるアカウントタスクへの影響

組織で SSO が有効化されている場合、Fastly のコントロールパネルで利用可能な機能が異なる場合があります。 このセクションでは、その違いについてご説明します。

メールアドレスとパスワードの変更。 SSO では、Fastly のユーザーのメールアドレスが IdP のものと一致する必要があるため、SSO を使用してログインしている間は、メールアドレスの変更はできません。また、パスワードの変更や2要素認証の有効化もできなくなります。

API トークンの作成。 SSO を使用して Fastly コントロールパネルにログインしながら API トークンを作成するには、IdP での再認証が必要です。 API トークンの作成手順に従い、Create a Token ページの Re-Authenticate ボタンをクリックします。

注意

G Suite を使用して認証を行う場合、API トークンを作成することはできません。

セッションの管理。 SSO またはユーザー名とパスワードの組み合わせを使用して Fastly コントロールパネルにログインして発生したセッションは、3時間後に期限切れになります。

SSO プロバイダーの変更

SSO プロバイダーを変更するには、以下の手順に従ってください。

警告

組織の SSO 機能を無効にすると、ご自身のセッションを含むすべてのアクティブな SSO セッションが無効になります。ユーザーは自動的に Fastly コントロールパネルからログアウトされます。

- Fastly コントロールパネルにログインします。

- Account > Single sign-on に移動します。

- Options メニューから、Upload new SAML configuration を選択します。

- 確認ウィンドウで、Continue をクリックして既存の SAML 確認を削除します。

- SSO を有効にするのセクションにある指示に従ってください。

SSO の無効化

永久的または一時的に組織の SSO を無効にするには(SSO プロバイダーでサービス障害が発生している場合など)、以下の手順に従ってください。 SSO を無効化しても、SSO 設定は削除されません。SSO を初めて有効にした際にアップロードした IdP 設定メタデータを使用すれば、いつでも SSO を有効化できます。

警告

組織の SSO 機能を、たとえ一時的にでも無効にすると、ご自身のセッションを含むすべてのアクティブな SSO セッションが期限切れになり、ユーザーは Fastly コントロールパネルから自動的にログアウトされます。

- Fastly コントロールパネルにログインします。

Account > Single sign-on に移動します。

組織の SSO を無効にするには、Single sign-on スイッチをクリックします。

確認ウィンドウで、Disable SSO をクリックします。 SSO は無効になり、組織のユーザーに適用されなくなります。ご自身のセッションを含む、すべてのアクティブな SSO セッションが無効になり、ユーザーは Fastly コントロールパネルから自動的にログアウトされます。

制約と考慮事項

Fastly の SSO 機能には以下の制限事項があります。

- セッションの認証に G Suite SSO を使用している場合、Fastly コントロールパネルから API トークンを作成することはできません。

- Fastly は、Fastly アカウントに対して SCIM を使用するユーザーの自動プロビジョニングとプロビジョニングの解除をサポートしていません。Signal Sciences アカウントに対して SCIM を有効にするには、ユーザー管理の自動化に関する Fastly のガイドをご覧ください。

また、SHA-1 暗号アルゴリズムは米国標準技術研究所 (NIST) によって廃止されているため、SHA-256 など、ハッシュ関数の SHA-2 ファミリなのようなより高度で安全が強化されているものにアップグレードすることを推奨しています。 NIST が推奨する段階的廃止の期限前に、SSO セットアップでの SAML 証明書署名にこれらのより高度なアルゴリズムを使用またはアップグレードすることを検討してください。

翻訳についての注意事項

このフォームを使用して機密性の高い情報を送信しないでください。サポートが必要な場合は、サポートチームまでご連絡ください。このフォームは reCAPTCHA によって保護されており、Google のプライバシーポリシーと利用規約が適用されます。