- English

- 日本語

ホストの操作

最終更新日 2023-05-25

ホストとは、Webサイトまたはアプリケーションのコンテンツを保持する Web サーバーまたはクラウドサービスのことを指します。バックエンドまたはオリジンとも呼ばれます。例えばホストには、物理または仮想 Web サーバー、サービスとしてプラットフォーム上で実行されているアプリケーション、サーバーレスプラットフォームで実行されているサーバーレス機能、静的ストレージバケットなどがあります。

Fastly がコンテンツをキャッシュできるようにする前に、ホスト名または IP アドレスを指定して、Fastly サービス設定にホストを追加する必要があります。Fastly はユーザーからのリクエストを受信すると、ホストからオブジェクトを取得し、ユーザーにレスポンスを返します。

注意

ホストとして使用するためにサードパーティサービスを設定するための詳細な情報については、バックエンドテクノロジーとの統合に記載されている統合ガイドと Fastly の開発者ドキュメントを参照してください。

設定前の注意点

ホストの操作を始める前に、コントロールパネルのコントロールとサービスの操作方法についてご確認ください。

ホストの追加

Fastly サービス設定にホストを追加するには、以下の手順に従ってください。

- Fastly コントロールパネルにログインします。

- Home ページから、適切なサービスを選択します。検索ボックスで ID、名称、ドメインによる検索が行えます。

- Edit configuration をクリックし、アクティブなバージョンをクローンするオプションを選択します。

- Origins をクリックします。

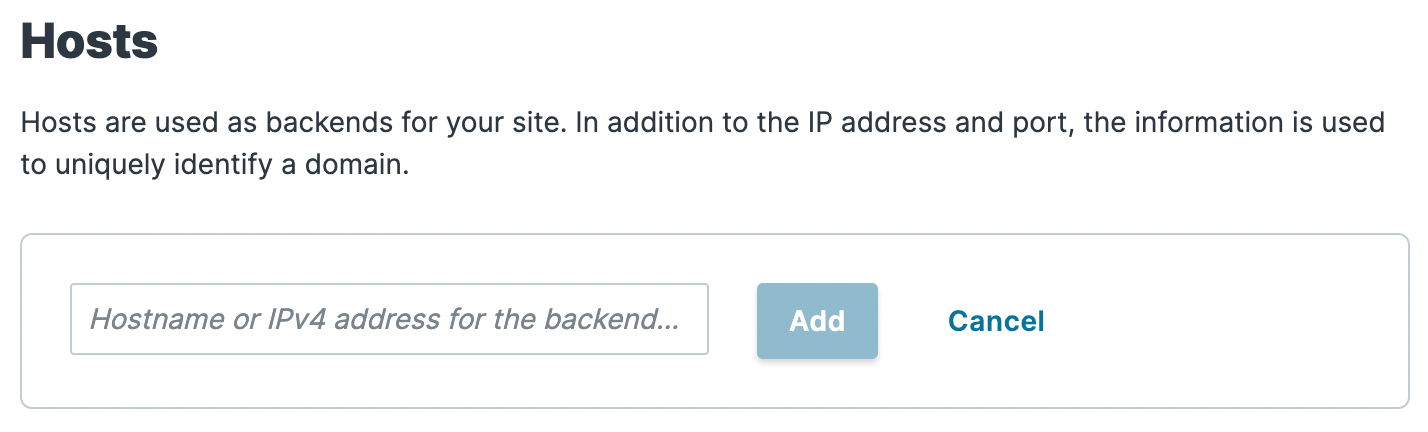

Create a host をクリックします。

Hosts フィールドにはオリジンサーバーのホスト名または IP アドレスを入力します。ホスト名を入力すると、トランスポート・レイヤー・セキュリティ (TLS) が自動的に有効化され、ポート443が割り当てられます。IP アドレスを入力すると TLS が無効化され、ポート80が割り当てられます。

Add をクリックしてホストを追加します。

ホストの編集

ホストを作成したら、以下の手順に従って設定を編集することができます。

Hosts エリアで、編集する Host の横にある鉛筆

をクリックします。

をクリックします。

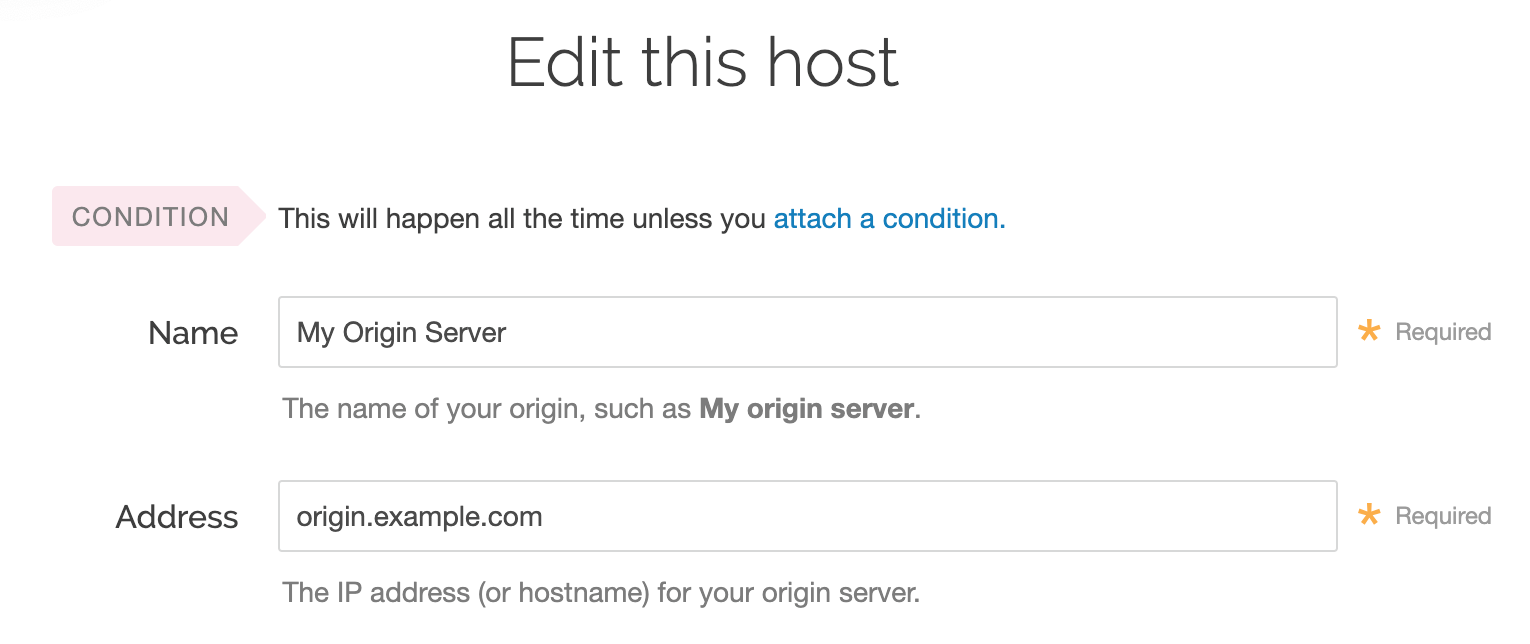

以下のように Edit this host 設定画面の各フィールドに入力します。

Name フィールドには、サーバーの名前を入力します (例:

My Origin Server)。この名前が Fastly コントロールパネルに表示されます。Address フィールドには、オリジンサーバーの IP アドレス (またはホスト名) を入力します。

ホスト名の詳細については、証明書ホスト名と SNI ホスト名の値の違いについてを参照してください。

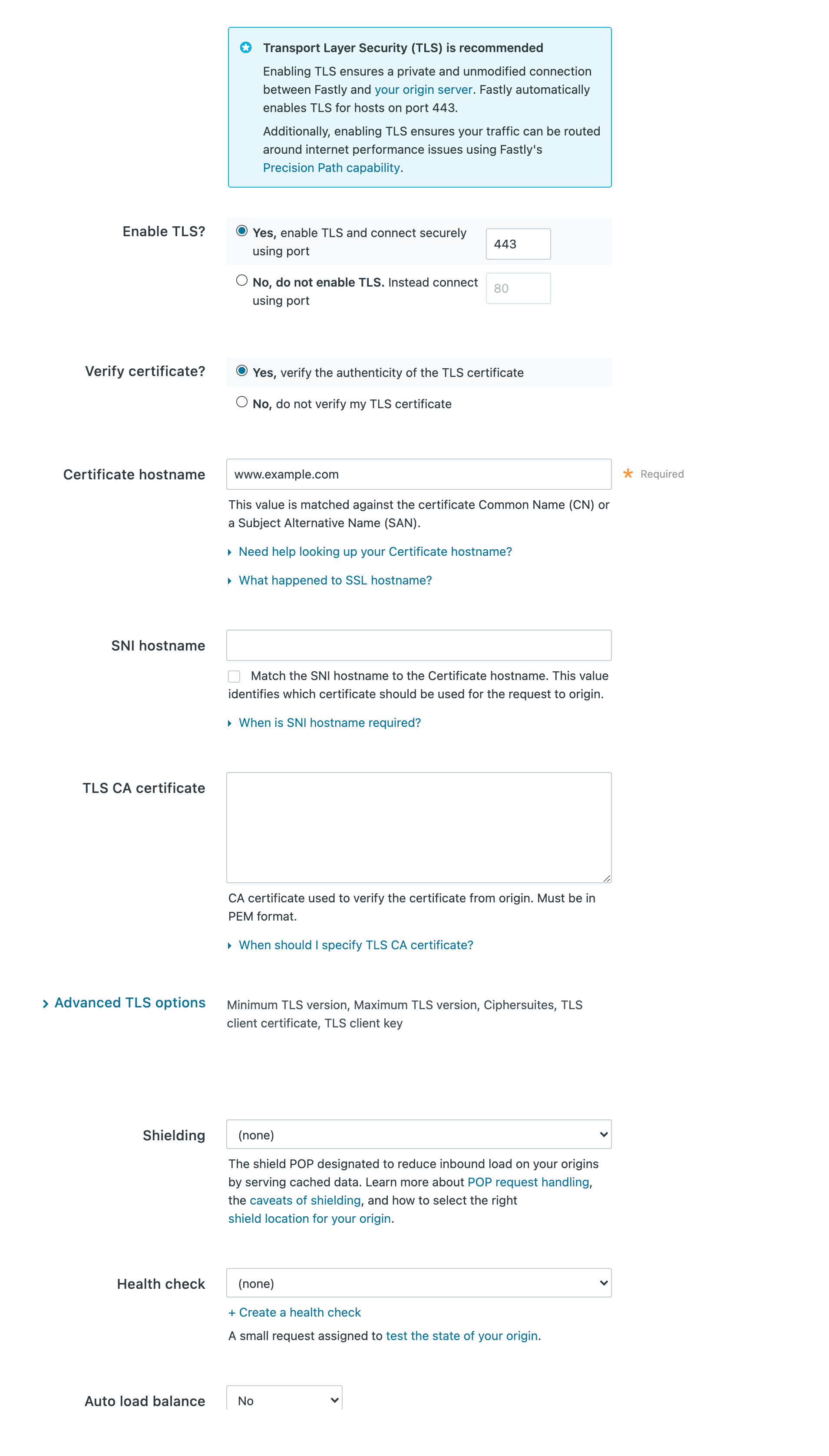

Transport Layer Security (TLS) 設定を以下のように設定します。

- Enable TLS? オプションでは、TLS を有効化して Fastly とオリジン間の接続を保護する場合は、デフォルトの Yes のままにします。TLS を有効化するには、オリジンサーバーに有効な SSL 証明書をインストールし、ファイアウォールのポート443 (または指定されたポート) を開く必要があります。TLS を使用しない場合は No を選択してください。

- Verify certificate? オプションは、TLS 証明書の真正性を検証する場合は、デフォルトの Yes に設定します。No を選択すると証明書は検証されません。

警告

証明書を検証しない場合、中間者攻撃に対する脆弱性など、セキュリティに深刻な影響が及びます。証明書の検証を無効にする代わりに、CA 証明書のアップロードをご検討ください。

Certificate Hostname フィールドには、TLS 証明書と関連付けられているホスト名を入力してください。この値は、発行された証明書に基づいて、証明書のコモンネーム (CN) もしくはサブジェクト代替名 (SAN) に対して照合されます。

(オプション) オリジンに複数の証明書を配置するために Server Name Indication (SNI) を使用している場合、SNI hostname フィールドにはオリジンへのリクエストに使用する別の証明書のホスト名を入力してください。または、SNI ホスト名と証明書のホスト名を一致させる場合は、チェックボックスにチェックを入れます。この情報は、TLS ハンドシェイクの際にサーバーにも送信されます。詳細については、証明書ホスト名と SNI ホスト名の値の違いに関する説明をご覧ください。

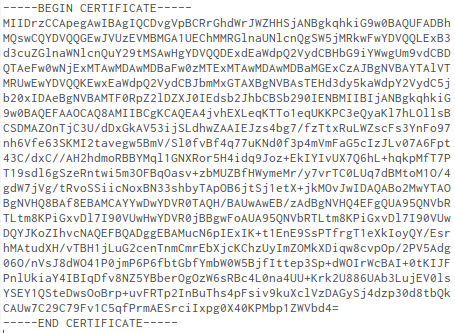

(オプション) 自己署名された証明書、または主要なブラウザでは一般的に認識されていない認証機関 (CA) によって署名された証明書を使用している場合は、TLS CA certificate フィールドで PEM 形式の証明書を提供することをお勧めします。PEM 形式は次のようになります。

高度な TLS オプションを適用するには、Advanced TLS options をクリックし、必要に応じて指定するオプションフィールドを決定します。これらの設定に関するより詳細な情報については、高度な TLS オプションをご覧ください。

残りの Create a host 設定は以下のように設定します。

- (オプション) Shielding メニューから、オリジンシールド機能を有効化する POP を選択します。詳細については、Fastly のガイドにあるオリジンシールドの説明を参照してください。

- (オプション) Health check メニューから、このオリジンサーバーのヘルスチェックを選択します。詳細については、Fastly のガイドに記載されているヘルスチェックの設定に関する項目を参照してください。

- (オプション) Auto load balance メニューで Yes を選択すると、このオリジンサーバーのロードバランシング機能が有効化されます。詳細については、Fastly のガイドにあるロードバランシングに関する項目を参照してください。

- ロードバランシングを有効化する場合、Weight フィールドに重みを入力します。

- (オプション) Override host フィールドに、使用しているオリジンに基づいてオーバーライド Host ヘッダーのホスト名を入力します。このフィールドの値は、グローバルオーバーライドホスト構成を使用して設定したどの値よりも優先されます。サードパーティサービスの Host ヘッダーの例については、Fastly の開発者ドキュメントにあるHost ヘッダーのオーバーライドのセクションをご覧ください。

注意

Fastly サービスを使用してオリジンで受信した Host ヘッダをオーバーライドするには、オーバーライドホストの指定ガイドを参照してください。

Advanced options をクリックすると、オプションのフィールドを変更できます (任意)。

- (オプション) Maximum connection フィールドにバックエンドの接続最大数を入力します。オリジンを過負荷から保護するために、1キャッシュノードあたりの接続はデフォルトで200に制限されています。

- (オプション) Connection timeout フィールドには、接続タイムアウトまでの待機時間をミリ秒単位で入力します。デフォルトは1,000ミリ秒です。

- (オプション) First byte timeout フィールドには、ファーストバイトタイムアウトまでの待機期間をミリ秒単位で入力します。デフォルトは15,000ミリ秒です。

- (オプション) Between bytes timeout フィールドには、バイト間の待機期間をミリ秒単位で入力します。デフォルトは10,000ミリ秒です。

Update をクリックします。新しいオーバーライドホストは、Override host セクションの Show all details フィールドの下に表示され、VCL のオリジン定義に以下のようなコードブロックが追加されます。

123456Backend F_Host_1 {.host = "..."; # IP or hostname.host_header = "example.com";.always_use_host_header = true;...}- Activate をクリックして設定への変更をデプロイします。

高度な TLS オプション

Fastly とホスト間の接続で TLS を有効にした場合、Advanced TLS options リンクをクリックして、オプションの設定を設定することができます。

許容可能な TLS プロトコルバージョンの指定

オリジンサーバーが最新の TLSプロトコルバージョンをサポートしている場合は、Minimum TLS Version と Maximum TLS Version を設定することで、Fastly が接続に使用する TLS プロトコルをカスタマイズすることができます。オリジンがサポートしている場合は、両方ともに最新の TLS プロトコル (現在は1.3) を設定することをお勧めします。

指定したバージョンの TLS プロトコルをオリジンがサポートしているかを確認するには openssl コマンドを使用します。例:

$ openssl s_client -connect origin.example.com:443 -tls1_3他のプロトコルバージョンをテストするには -tls1_3 を tls1_2、tls1_1 を tls1_0 に置き換えます。Fastly は SSLv2 または SSLv3 に対応していません。

重要

セキュリティのベストプラクティスに従って、Fastly では TLS プロトコルのバージョン1.3をデフォルトで使用しているサーバーを有効にすることを推奨します。Fastly のエッジノードから顧客のオリジンへのバックエンド接続では、オリジンサーバーで使用されているプロトコルバージョンに応じて、Fastly は TLS 1.3、1.2、1.1、および1.0をサポートしています。サポートされている最新バージョンとして TLS 1.0 をサーバーが選択した場合、Fastly は引き続き RFC 5246 の定義に従って ServerHello メッセージに基づいて TLS 1.0 をサポートします。

許容可能な TLS 暗号スイートの指定

Fastly は、オリジンサーバーに接続する際に使用される OpenSSL 暗号スイートの設定をサポートしています。これにより、セキュリティプロパティとオリジンサーバーのサポートに基づいて特定の暗号スイートを有効化することができます。Ciphersuites 設定では、OpenSSL 形式の暗号リストを使用できます。Mozilla SSL Configuration Generator の詳細に従って、Fastly ではオリジンがサポートする最強の暗号スイートを使用することをお勧めします。

オリジンが指定された暗号スイートをサポートしているかを確認するには openssl コマンドを使用します。例:

$ openssl s_client -connect origin.example.com:443 -tls1_2 -cipher ECDHE-RSA-AES128-GCM-SHA256-cipher ECDHE-RSA-AES128-GCM-SHA256 をテストする暗号スイートに置き換えます。

TLS クライアント証明書とキーの指定

オリジンへの TLS 接続が Fastly からのものであり、ランダムな匿名のリクエストではないことを保証するために、クライアント証明書を使用してクライアントを検証するようオリジンを設定します。PEM 形式の証明書と秘密鍵を TLS client certificate のテキストボックスに貼り付けます。

重要

秘密鍵をパスフレーズで暗号化しないでください。

その後、クライアント証明書を必要とするようにバックエンドを構成し、署名済みの CA 証明書に対して検証します。その方法としては、以下を利用できます。

Fastly では、相互 TLS 認証 (mTLS) によるオリジンへの接続の保護にも対応しています。

証明書ホスト名と SNI ホスト名の値の違いについて

証明書と SNI ホスト名の値の違いは以下のとおりです。

証明書ホスト名 (ssl_cert_hostname): このホスト名は、証明書をオリジンで検証します。これは常に必須です。この値は、証明書のコモンネーム (CN) または利用可能なサブジェクト代替名 (SAN) と一致する必要があります。VCL には ssl_cert_hostname として表示されます。SNI 証明書に影響が及ぶことはありません。この値は、Certificate hostname フィールドで設定できます。

SNI ホスト名 (ssl_sni_hostname): このホスト名は、TLS ハンドシェイクに使用される証明書を決定します。SNI は一般的に、オリジンが Amazon S3 などの共有ホストを使用している場合、またはオリジンで複数の証明書を使用している場合にのみ必要です。SNI は、接続にどの証明書を使用するかをオリジンサーバーに伝えます。この値は VCL で ssl_sni_hostname として表示されます。証明書の検証に影響が及ぶことはありません。

下の表は、TLS の設定で証明書と SNI ホスト名の値を設定した場合の結果を示しています。

| 証明書ホスト名に次の値が含まれる場合 | SNI ホスト名に次の値が含まれる場合 | 証明書検証の値 | SNI の値 |

|---|---|---|---|

www.example.com | nothing | www.example.com | nothing |

www.example.com | www.example.org | www.example.com | www.example.org |

ssl_hostname 値 (非推奨) について: ssl_hostname 値は非推奨となり、ssl_cert_hostname と ssl_sni_hostname に置き換わりました。代わりにこれら2つの値を使用してください。

重要

.host 値に IP アドレスを使用する場合 (証明書ホスト名に値を入力しない場合)、サービスのオリジンの TLS 設定で指定した証明書ホスト名が、コモンネーム (CN) あるいは利用可能なサブジェクト代替名 (SAN) のいずれにも一致しないため、エラーが生成されます。

ワイルドカード証明書の使用

ワイルドカード証明書を使用する場合、ワイルドカード証明書と一致する任意の SNI ホスト名を使用できます。SNI ホスト名は、RFC 6066 に準拠した完全修飾ドメイン名 (FQDN) である必要があります。

下表には、*.example.com のワイルドカード証明書で使用可能な証明書と SNI ホスト名のさまざまな組み合わせを示しています。

| 証明書ホスト名 | SNI ホスト名 |

|---|---|

www.example.com | www.example.com |

live.example.com | live.example.com |

*.example.com | www.example.com |

証明書ホスト名を *.example.com に指定した場合、Fastly はそれをリテラルとして処理します。

次のステップ

サービス設定のバージョンの調整を続行しながら、ドメインの設定とヘルスチェックの設定に関してより詳細に学びます。

翻訳についての注意事項

このフォームを使用して機密性の高い情報を送信しないでください。サポートが必要な場合は、サポートチームまでご連絡ください。このフォームは reCAPTCHA によって保護されており、Google のプライバシーポリシーと利用規約が適用されます。